一、Windows

1.存在隐藏用户或异常用户

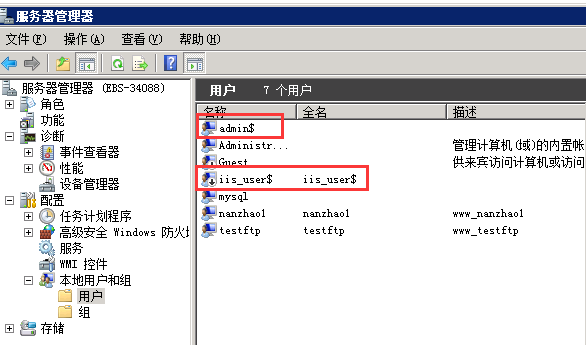

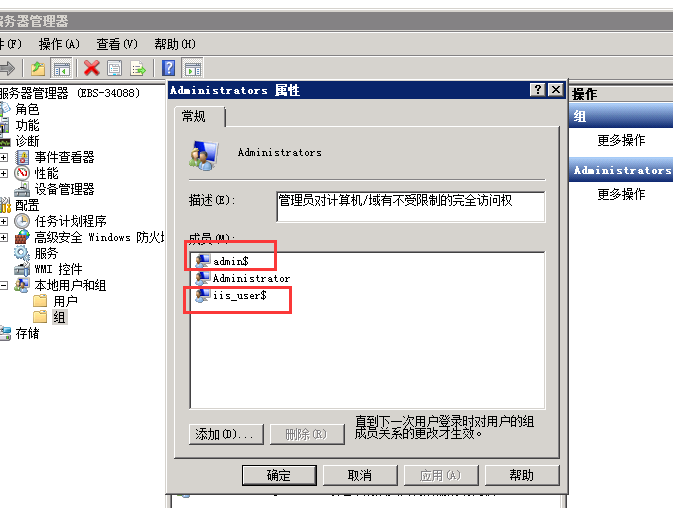

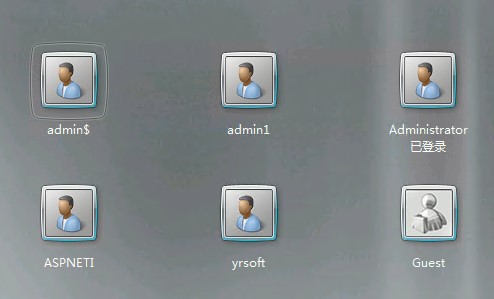

以Windows为例,进入云主机之后右键计算机 -> 管理 -> 查看本地用户和组,如果用户或用户组带有$符号,说明该用户/用户组被隐藏,很有可能被黑了。如下截图

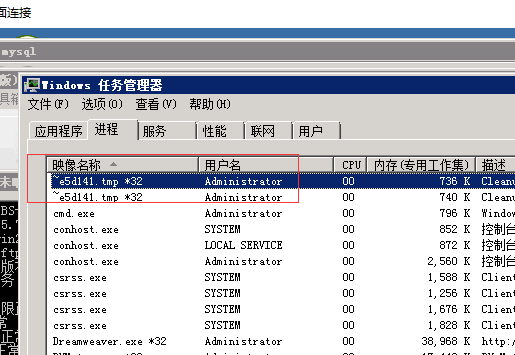

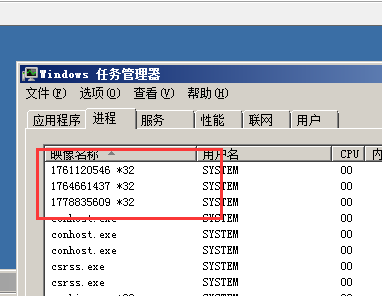

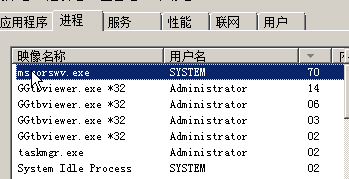

2.异常进程

通过任务管理器查看是否存在异常进程,比如phpstudy被黑后可能存在12345.exe这类数字开头的进程。或者一些temp临时文件以管理员身份运行

如果用户安装了phpstudy查看有某些数字进程

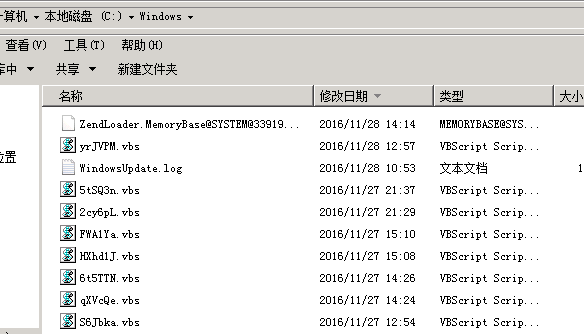

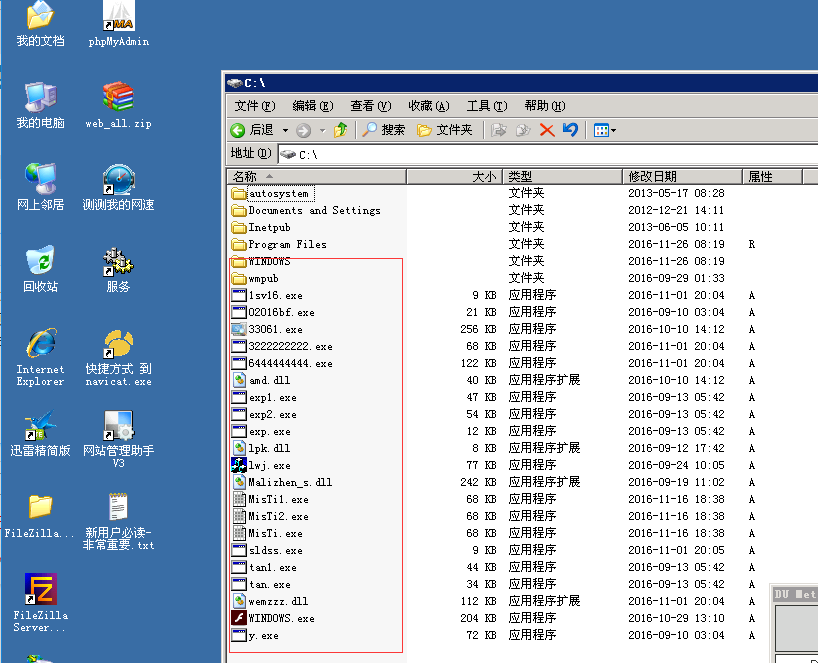

3.异常脚本或可执行文件

可以检查Windows常见的几个系统目录,比如C:\Windows、C:\Windows\System32,大量异常脚本,或可执行文件。

4.异常进程占用CPU

注意进程描述,运行用户是否使用了system/administrator权限较高的用户。

Windows安全建议

修改默认远程连接端口

不使用弱密码

不安装来历不明的软件(比如xx破解版、xx绿色版)

安装必要的杀毒软件

普通账户运行mysql、mssql;尽量避免system或管理员运行

尽量关闭数据库远程

通过官方update及时更新系统补丁

总结

查看Windows用户和组是否异常

任务管理器查看是否有占用较高的进程、异常进程

查看常见的目录如

C:\Windows是否有异常脚本或可执行文件检查事件查看器是否有异常用户/异常IP登录

windows进程中PID值0-999为系统进程。

二、Linux系统云主机

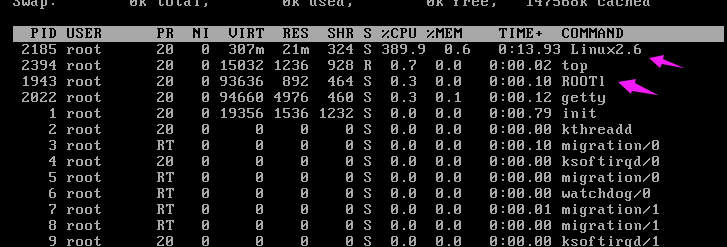

1.异常进程

可以用top命令查看是否有占用CPU较高的进程,下面截图的进程异常,并且占用较高CPU

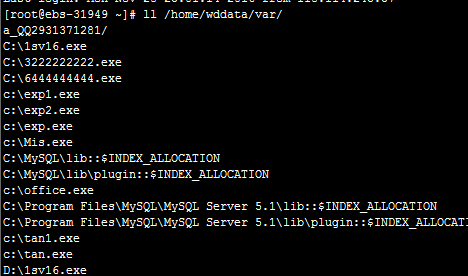

2.linux系统中出现类似Windows的目录或可执行文件

如果判断不是用户自己上传的,很有可能系统被黑或数据库被黑

3.检查定时任务crontab

可以使用crontab -l检查定时任务是否异常,比如* 1 20 * * /bin/rm -rf /home/wwwroot计划执行删除wwwroot目录,可能存在异常。

#查看定时任务 [root@xiaoz home]# crontab -l */20 * * * * /usr/sbin/ntpdate pool.ntp.org > /dev/null 2>&1* 1 20 * * /bin/rm -rf /home/wwwroot

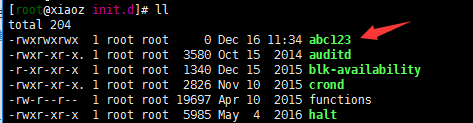

4.检查/etc/init.d/目录

检查这个目录是否有异常文件,或者一些奇怪的文件拥有x可执行权限。ll -t按照时间排序,最近添加的、一些不认识的服务,打开查看执行内容分析。

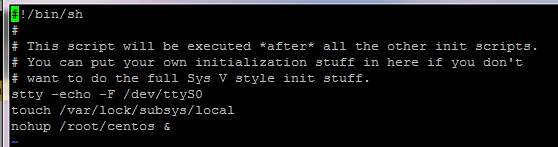

5.检查/etc/rc.local

vi /etc/rc.local 是否有加载异常启动。如果有都需核实是否正常。

6.检查/etc/passwd

vi /etc/passwd 是否有异常账户,第三个参数:500以上就是后面建的账户,其它则为系统的用户.

使用常用命令检查

history:查看历史命令 crontab -l:查看定时任务 cat /etc/passwd:查看已经创建的用户 cat /etc/group:查看组 who:当前在线用户 who /var/log/wtmp:最近登录情况 screen -ls:列出所有session

linux安全建议

不要安装来历不明的一键脚本

尽量避免直接使用root用户

使用较为复杂的密码或者使用密钥登录

修改SSH默认端口

关闭数据库远程连接

总结

检查

/etc/init.d/目录是否有异常文件或权限异常crontab -l检查是否有异常的定时任务top查看是否有异常进程who /var/log/wtmp查看最近几次登录是否有异常IPlinux pid进程PID值0-299为系统进程。

持续完善中,若有不足之处欢迎修正。^_^

经验:

1.windows进程PID值0-999为系统进程;linux pid进程PID值0-299为系统进程。 进程名称看起来是系统的,但是pid很高,这种进程就有可能是伪造有问题,需核实。

2.windows\linux常见进程名需掌握。